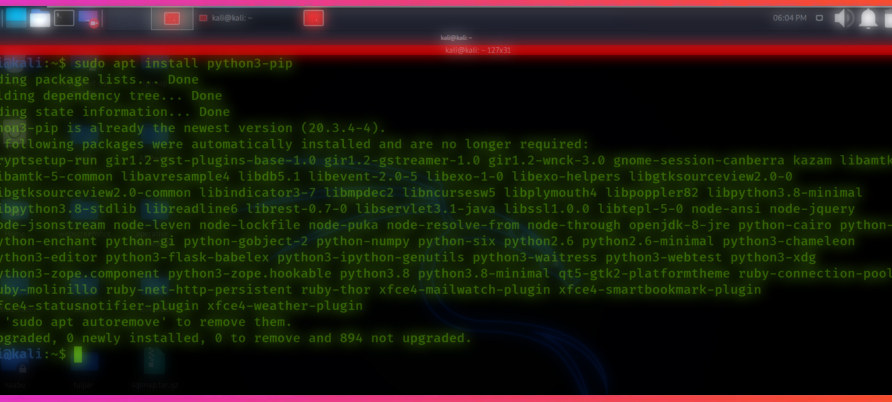

Para que você não tenha problema com seus trabalhos futuros, viemos te ajudar com alguns termos de segurança que você precisa conhecer para evitar invasões e problemas com hackers e crackers

Se você é um profissional que atua ao lado do banco de dados das aplicações, conhecer sobre os termos que envolvem a segurança do usuário e estar por dentro dos termos que ameaçam a segurança das suas aplicações é extremamente importante.

Os usuários hackers e crackers fazem parte do universo da tecnologia e costumam gerar muitos problemas através de técnicas maliciosas e ataques, por isso, separamos alguns termos de segurança que você precisa conhecer para evitar as invasões nas suas aplicações.

Backdoor:

É uma invasão feita pela “porta dos fundos” da aplicação, utilizada para acessar, copiar e roubar os dados, podendo ser controlado de forma remota.

Geralmente, esse caminho não é documentado, o que o torna mais vulnerável a ataques, sendo difíceis de serem detectados antes de causar problemas.

Botnet:

São considerados “computadores zumbis”, ou seja, são dispositivos invadidos por um cracker, que os transforma em um replicador de informações, o que torna mais difícil rastrear computadores que geram spam, fazendo com que propagandas ilegais sejam alcançadas.

Cipher:

Na criptografia, este termo corresponde ao ato de alterar uma mensagem original, mudando a ordem, aparência, tipo de letras ou fonemas, com o objetivo de tornar o conteúdo ininteligível para os hackers, impedindo a reprodução das mensagens originais e a recuperação dos dados excluídos.

Keylogging:

Essa é uma ameaça ativada através de um software que opera escondido e registra todo o conteúdo que é digitado pelo teclado em um computador.

Assim, ele grava os dados de acesso, como login e senhas, além de mensagens e conteúdos de e-mails, enviando o conteúdo para um servidor externo.

Application-Layer Attack:

Conhecidos como “ataques na camada de aplicação” em sua tradução literal, são os ataques feitos na comunicação dos aplicativos. Os computadores infectados podem gerar permissões de acesso aos crackers e gerar diversos danos. Sendo assim, os aplicativos que utilizam base de dados online, como o Adobe Reader, por exemplo, também podem ser atingidos.

Ataque DNS:

Estes ataques têm como objetivo o direcionamento incorreto do destino solicitado pelo usuário, desviando o tráfego dos servidores originais e legítimos e direcionando para outros domínios. Para efetuar essa invasão, os hackers usam duas técnicas: o envenenamento de cache (DNS Poisoning) e o sequestro de servidor (DNS Hijacking).

Hashing:

Esta técnica é o processo de geração de uma saída (output) de tamanho fixo, feita a partir de uma entrada (input) de tamanho variável. O processo é feito através de fórmulas matemáticas (funções hash), que permitem a implementação dos algoritmos de hashing (usados na composição das criptomoedas, por exemplo).

DNS Poisoning:

Isso pode gerar grandes problemas na aplicação, pois quando a invasão ocorre, o usuário ainda consegue continuar navegando normalmente, mas todos os seus dados são enviados ao computador invasor.

Compromised Key Attack:

São aqueles que o invasor tem acesso às chaves de registro do sistema operacional, gerando logs com a decodificação de senhas criptografadas e invadindo contas dos serviços cadastrados.

E sabia que a Fullture pode te ajudar a construir a sua carreira como um desenvolvedor full stack?

O nosso curso Dev Full Stack é perfeito para quem deseja entrar para o mercado de trabalho e está buscando vagas na área de tecnologia, principalmente relacionadas ao desenvolvimento de software.

Um curso completo, totalmente online para você estudar quando, como e de onde quiser, com duração aproximada de 10 meses e 100% prático!

Você terá acesso à conteúdos, capacitações, mentorias, projetos e oportunidades selecionados para seu desenvolvimento profissional, além de receber total apoio dos nossos professores, que são especialistas das maiores empresas de tecnologia do mundo.

Como uma escola de profissões do futuro, preparamos profissionais para o futuro do trabalho, através de um ecossistema de capacitação focado nas demandas de hoje e de amanhã.

Se interessou? Então acesse o link e se inscreva!